پروتکل SSH یا Secure Shell یکی از ابزارهای کلیدی برای مدیریت امن سیستمها و سرورها در شبکههای کامپیوتری است. این پروتکل امکان برقراری ارتباط امن بین دو دستگاه را فراهم میکند و اغلب برای مدیریت سرورها، انتقال فایلها، و اجرای دستورات راه دور مورد استفاده قرار میگیرد. در این مقاله، به بررسی سوال پروتکل SSH چیست، کاربردهای آن در شبکه، و نحوه کانفیگ و استفاده از این ابزار میپردازیم.

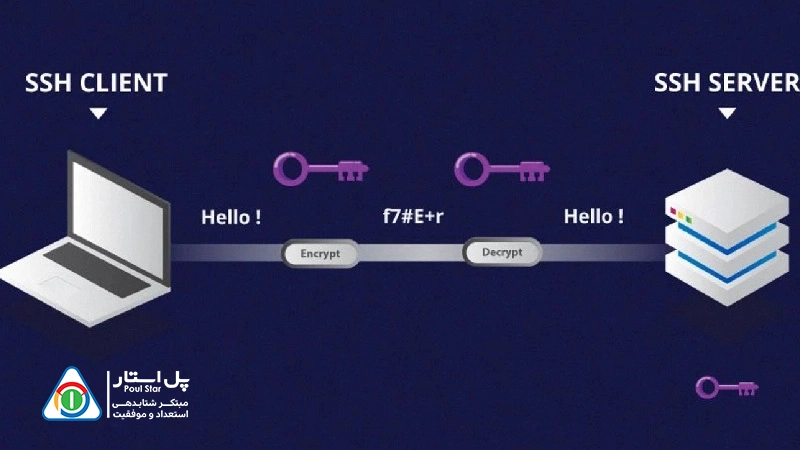

پروتکل SSH یک پروتکل رمزگذاری شده است که در سال 1995 معرفی شد. هدف اصلی این پروتکل، ارائه یک روش امن برای دسترسی و مدیریت دستگاههای راه دور است. برخلاف پروتکلهای قدیمی مانند Telnet که دادهها را به صورت متنی و بدون رمزگذاری منتقل میکردند، SSH از رمزنگاری قوی استفاده میکند تا امنیت دادههای انتقالی تضمین شود.

ممکن است سوال کنید کاربرد ssh در شبکه چیست؟ در پاسخ میتوان گفت که SSH ابزاری برای برقراری ارتباط امن در شبکه است که به مدیران سیستم و کاربران پیشرفته این امکان را میدهد که به سرورهای خود متصل شده و دستورات مورد نیاز خود را اجرا کنند.

برای پاسخ به این سؤال که کار SSH چیست، میتوان گفت که این پروتکل شبکه وظیفه ارائه یک راه امن برای ارتباطات شبکهای را دارد. این ارتباط ممکن است برای مدیریت سرورها، انتقال فایلها، یا حتی راهاندازی تونلهای امن مورد استفاده قرار گیرد. در ادامه کاربردهای مهم این پروتکل را معرفی میکنیم:

.jpg)

در این بخش با برخی از اصطلاحات مهم در این حوزه آشنا میشویم:

ssh سرور چیست؟

نرمافزاری است که روی سرور نصب شده و امکان برقراری ارتباط از طریق پروتکل SSH را فراهم میکند. این سرور به درخواستهای کلاینت گوش میدهد و پس از احراز هویت، به آنها اجازه دسترسی میدهد.

سیستم SSH چیست؟

سیستم اس اس اچ به مجموعهای از ابزارها و سرویسها اشاره دارد که برای برقراری ارتباط امن از طریق پروتکل SSH مورد استفاده قرار میگیرند. این سیستم شامل کلاینت SSH ، سرور SSH ، و ابزارهایی مانند SCP و SFTP است.

سرویس SSH چیست؟

این سرویس شامل نرمافزاری است که در سرور نصب و اجرا میشود و وظیفه گوش دادن به درخواستهای ارتباطی از طریق پورت SSH را بر عهده دارد. این سرویس معمولاً به طور پیشفرض روی پورت 22 فعال است. زمانی که کلاینتی درخواست ارتباط با سرور ارسال میکند، سرویس SSH هویت کلاینت را تأیید کرده و یک کانال امن برای ارتباط ایجاد میکند.

پورت SSH چیست؟

پورت SSH ، پورت شماره 22 است که پروتکل SSH به صورت پیشفرض برای برقراری ارتباطات از آن استفاده میکند. با این حال، برای افزایش امنیت، توصیه میشود که پورت پیشفرض SSH به یک شماره دیگر تغییر داده شود تا حملات Brute Force کاهش یابد.

یکی از سوالات مهم در زمینه پروتکل SSH چیست، نحوه کانفیگ این پروتکل است. تنظیم SSH بسته به سیستمعامل مورد استفاده ممکن است متفاوت باشد، اما مراحل کلی شامل موارد زیر است:

.jpg)

bash

Copy code

sudo apt install openssh-server

bash

Copy code

sudo yum install openssh-server

bash

Copy code

sudo systemctl enable ssh

sudo systemctl start ssh

پروتکل SSH به لطف استفاده از رمزنگاری قوی، یکی از امنترین ابزارهای ارتباطی است. برخی از ویژگیهای امنیتی این پروتکل عبارتاند از:

بیشتر بخوانید: آموزش هک و امنیت با پایتون

پروتکل SSH (Secure Shell) به کاربران امکان برقراری ارتباطات امن و مدیریت از راه دور سیستمها را میدهد. در این پروتکل، چندین روش ارتباطی وجود دارد که هر یک برای مقاصد خاصی طراحی شدهاند. در ادامه به بررسی انواع روشهای ارتباطی در پروتکل SSH میپردازیم:

.jpg)

این روش اصلیترین کاربرد SSH است که به کاربران اجازه میدهد بهطور امن به سرورهای راه دور متصل شوند و دستورات را از طریق خط فرمان اجرا کنند. این روش شامل مراحل زیر است:

SCP یک پروتکل برای انتقال فایلها بهطور امن بین سیستمها است. این پروتکل بر اساس SSH کار میکند و به کاربران این امکان را میدهد که فایلها را از یک سیستم به سیستم دیگر منتقل کنند. ویژگیهای SCP عبارتند از:

SFTP یک پروتکل انتقال فایل امن است که بر پایه SSH ساخته شده است. این پروتکل امکانات بیشتری نسبت به SCP ارائه میدهد، از جمله:

SSH Tunneling به کاربران این امکان را میدهد که یک تونل امن برای انتقال ترافیک شبکه از طریق SSH ایجاد کنند. این روش میتواند برای:

این روش به کاربران اجازه میدهد تا برنامههای گرافیکی که بر روی یک سرور لینوکسی اجرا میشوند، بهطور امن بر روی سیستم محلی خود مشاهده و استفاده کنند. با فعال کردن X11 Forwarding، کاربر میتواند بهطور مستقیم به رابط گرافیکی برنامهها دسترسی پیدا کند.

SSH Agent Forwarding به کاربران این امکان را میدهد که از کلیدهای SSH خود در یک سرور واسط استفاده کنند، بدون اینکه کلیدهای خصوصی خود را بر روی آن سرور قرار دهند. این روش بهویژه برای دسترسی به چندین سرور از یک سرور واسط مفید است.

پورت فورواردینگ در SSH به کاربران این امکان را میدهد که ترافیک شبکه را از یک پورت محلی به یک پورت در سرور راه دور هدایت کنند. این روش به دو نوع تقسیم میشود:

در زیر جدولی برای مقایسه تکنیکهای رمزگذاری در پروتکل SSH شامل رمزنگاری متقارن، رمزنگاری نامتقارن و روش هشینگ ارائه شده است:

ویژگی | رمزنگاری متقارن (Symmetrical Encryption) | رمزنگاری نامتقارن (Asymmetrical Encryption) | روش هشینگ (Hashing) |

| تعریف | استفاده از یک کلید مشترک برای رمزگذاری و رمزگشایی دادهها | استفاده از یک جفت کلید (کلید عمومی و کلید خصوصی) برای رمزگذاری و رمزگشایی | تبدیل دادهها به یک مقدار ثابت و کوتاه (هش) که غیرقابل برگشت است |

| کلید | یک کلید مشترک برای هر دو طرف | دو کلید متفاوت (عمومی و خصوصی) | هیچ کلیدی برای رمزگشایی وجود ندارد |

| سرعت | سریع و کارآمد | نسبتاً کندتر به دلیل محاسبات پیچیدهتر | بسیار سریع |

| امنیت | امنیت به طول کلید بستگی دارد | امنیت به پیچیدگی الگوریتم و طول کلید بستگی دارد | امنیت به الگوریتم هش و طول هش بستگی دارد |

| کاربرد | رمزگذاری دادهها برای انتقال امن | احراز هویت و تبادل کلید | تأمین یکپارچگی دادهها و ذخیرهسازی امن رمز عبور |

| معایب | نیاز به روش امن برای تبادل کلید | نیاز به محاسبات سنگین و زمان بیشتر | غیرقابل برگشت بودن، بنابراین نمیتوان دادهها را بازیابی کرد |

| مثالهای رایج | AES (Advanced Encryption Standard) | RSA (Rivest-Shamir-Adleman), DSA (Digital Signature Algorithm) | SHA-256 (Secure Hash Algorithm) |

در رمزنگاری متقارن یا Symmetrical، هر دو طرف (فرستنده و گیرنده) از یک کلید مشترک برای رمزگذاری و رمزگشایی دادهها استفاده میکنند. این روش معمولاً سریعتر است و برای انتقال حجم بالای دادهها مناسب است.

در رمزنگاری نامتقارن یا Asymmetrical، هر کاربر یک جفت کلید دارد: یک کلید عمومی که میتواند با دیگران به اشتراک گذاشته شود و یک کلید خصوصی که باید محرمانه باقی بماند. این روش بهویژه برای احراز هویت و تبادل امن کلیدها استفاده میشود.

تکنیک هشینگ Hashing برای ایجاد یک مقدار ثابت از دادهها استفاده میشود که بهعنوان “هش” شناخته میشود. این هش بهطور یکتا نمایانگر دادههای ورودی است و معمولاً برای تأمین یکپارچگی دادهها و ذخیرهسازی امن رمز عبور استفاده میشود.

در زیر جدولی برای مقایسه تفاوتهای کلیدی بین SSH و SSL ارائه شده است:

ویژگی | SSH (Secure Shell) | SSL (Secure Sockets Layer) |

| هدف | ایجاد ارتباط امن برای مدیریت سیستمها و انتقال دادهها | تأمین امنیت ارتباطات اینترنتی (مانند HTTPS) |

| پروتکل | پروتکل سطح کاربرد (Application Layer Protocol) | پروتکل سطح انتقال (Transport Layer Protocol) |

| استفاده اصلی | اتصال به سرورها، انتقال فایل و اجرای دستورات از راه دور | رمزگذاری ارتباطات وب، ایمیل و سایر پروتکلها |

| رمزگذاری | از الگوریتمهای رمزگذاری متقارن و نامتقارن استفاده میکند | از الگوریتمهای رمزگذاری متقارن و نامتقارن استفاده میکند |

| احراز هویت | معمولاً از کلیدهای عمومی و خصوصی برای احراز هویت استفاده میکند | از گواهینامههای دیجیتال برای احراز هویت استفاده میکند |

| پورت پیشفرض | 22 | 443 (HTTPS) |

| کاربرد | مدیریت سرور، دسترسی به سیستمهای راه دور، انتقال فایل | تأمین امنیت وبسایتها و تبادل اطلاعات حساس |

| مکانیزمهای امنیتی | شامل رمزگذاری، احراز هویت و یکپارچگی دادهها | شامل رمزگذاری، احراز هویت و یکپارچگی دادهها |

| نحوه کار | ایجاد یک تونل امن برای انتقال دادهها بین کلاینت و سرور | رمزگذاری دادهها بین مرورگر و وبسایت برای جلوگیری از استراق سمع |

پروتکل SSH ابزاری قدرتمند و امن برای مدیریت شبکهها و سرورها است. با استفاده از این پروتکل، میتوانید اطمینان حاصل کنید که اطلاعات حساس شما در مسیر ارتباطی از دسترس افراد غیرمجاز دور خواهد بود. از تنظیمات دقیق کانفیگ SSH گرفته تا تغییر پورت SSH ، همه این اقدامات میتوانند به بهبود امنیت سیستم شما کمک کنند.

اگر هنوز با ابزارهای مختلف پروتکل SSH مانند سرور SSH یا سرویس SSH آشنا نشدهاید، اکنون زمان مناسبی برای شروع است.در دوره های پل استار می توانید از ابتدا به آموزش برنامه نویسی بپردازید. در دوره پایتون کودک و نوجوان مقدماتی از دوره شتابدهی استعداد با برنامه نویسی و مفاهیم برنامه نویسی آشنا خواهید شد.

چرا از SSH استفاده میشود؟

SSH چگونه کار میکند؟

آیا SSH فقط برای لینوکس است؟

در حالی که SSH بهطور گستردهای در سیستمهای لینوکسی و یونیکسی استفاده میشود، اما در سیستمعاملهای دیگر مانند ویندوز نیز قابل استفاده است. نرمافزارهایی مانند PuTTY و OpenSSH در ویندوز برای استفاده از SSH وجود دارند.

آیا SSH امن است؟

بله، SSH بهعنوان یک پروتکل امن شناخته میشود. با این حال، امنیت آن به نحوه پیکربندی و استفاده صحیح از آن بستگی دارد. استفاده از کلیدهای قوی و بهروزرسانی منظم نرمافزار SSH میتواند به افزایش امنیت کمک کند.

https://www.techtarget.com/searchsecurity/definition/Secure-Shell